-

![[image]](https://www.balancer.ru/cache/sites/com/ra/ranum/security/computer_security/papers/otp-faq/128x128-crop/otp.jpg)

Флейм о шифровании

Перенос из темы «Охрана посольств»Теги:

m.0.> За ради занудства - имхо пересечение любой границы любым паспортом - уже след, и создать программу, например, автоматически отслеживающую пересечение любых границ европы паспортом, побывавшим хоть раз в союзе или России - как два пальца.

ИМХО, это уже не занудство. И даже не паранойя. Шизофрения в чистом виде! Олимпиада в Сочи, Универсиада в Казани, прочие культурно-массовые мероприятия... База нехилая такая получится.

ИМХО, это уже не занудство. И даже не паранойя. Шизофрения в чистом виде! Олимпиада в Сочи, Универсиада в Казани, прочие культурно-массовые мероприятия... База нехилая такая получится.

m.0.>> За ради занудства - имхо пересечение любой границы любым паспортом - уже след, и создать программу, например, автоматически отслеживающую пересечение любых границ европы паспортом, побывавшим хоть раз в союзе или России - как два пальца.

Android> ИМХО, это уже не занудство. И даже не паранойя. Шизофрения в чистом виде!

Доктору виднее. Только раз ставите оппоненту диагноз - доказывайте его. А бла, бла, бла - это в какой нибудь журнал для домохозяек.

Android>... Олимпиада в Сочи, Универсиада в Казани, прочие культурно-массовые мероприятия... База нехилая такая получится.

Ну что же, Вам остается только доказать невозможность ее технической реализации в настоящее время - карты на стол.

Android> ИМХО, это уже не занудство. И даже не паранойя. Шизофрения в чистом виде!

Доктору виднее. Только раз ставите оппоненту диагноз - доказывайте его. А бла, бла, бла - это в какой нибудь журнал для домохозяек.

Android>... Олимпиада в Сочи, Универсиада в Казани, прочие культурно-массовые мероприятия... База нехилая такая получится.

Ну что же, Вам остается только доказать невозможность ее технической реализации в настоящее время - карты на стол.

m.0.> Ну что же, Вам остается только доказать невозможность ее технической реализации в настоящее время - карты на стол.

А на (далее неразборчиво), в смысл причины, создания такой базы? Есть разумная достаточность. Иначе, ни какой бюджет не выдержит. Это еще в условиях "железного занавеса" имело смысл делать.

А на (далее неразборчиво), в смысл причины, создания такой базы? Есть разумная достаточность. Иначе, ни какой бюджет не выдержит. Это еще в условиях "железного занавеса" имело смысл делать.

m.0.>> Ну что же, Вам остается только доказать невозможность ее технической реализации в настоящее время - карты на стол.

Android> ... смысл причины, создания такой базы? Есть разумная достаточность... Это еще в условиях "железного занавеса" имело смысл делать.

Понятно, эффектный заявленный диагноз, поставленный опоненту, Вы подтвердить не можете и вместо конкретного ответа - бла, бла, бла и переход на обсуждение другого вопроса. Ваше право.

Android> ... смысл причины, создания такой базы? Есть разумная достаточность... Это еще в условиях "железного занавеса" имело смысл делать.

Понятно, эффектный заявленный диагноз, поставленный опоненту, Вы подтвердить не можете и вместо конкретного ответа - бла, бла, бла и переход на обсуждение другого вопроса. Ваше право.

m.0.> За ради занудства - имхо пересечение любой границы любым паспортом - уже след, и создать программу,

Никто не мешает выдавать паспорт, например мне, на имя Николая Петровича Улыбкина. (меня зовут не так). А потом, на имя Галина Сергея Петровича. А потом, на Владимира Всеволодовича Архиглебова. И что с этим делать?

Никто не мешает выдавать паспорт, например мне, на имя Николая Петровича Улыбкина. (меня зовут не так). А потом, на имя Галина Сергея Петровича. А потом, на Владимира Всеволодовича Архиглебова. И что с этим делать?

Sandro> Никто не мешает выдавать паспорт, например мне, на имя Николая Петровича Улыбкина. (меня зовут не так). А потом, на имя Галина Сергея Петровича. А потом, на Владимира Всеволодовича Архиглебова. И что с этим делать?

выдавать визы с пальчиками ))) что кстати уже делают

выдавать визы с пальчиками ))) что кстати уже делают

m.0.>> За ради занудства - имхо пересечение любой границы любым паспортом - уже след, и создать программу,

Sandro> Никто не мешает выдавать паспорт, например мне, на имя Николая Петровича Улыбкина. (меня зовут не так). А потом, на имя Галина Сергея Петровича. А потом, на Владимира Всеволодовича Архиглебова. И что с этим делать?

А что хотите, то и делайте, а можете и ничего не делать. Речь шла о другом: 1) о переделах - бланках реальных импортных оригинальных паспортов и особенностях их использования после переделки (подделки); 2) о возможности реализовать программу, отслеживающую совпадение пересечения паспортом границы союза (РФ), а затем любой другой.

Sandro> Никто не мешает выдавать паспорт, например мне, на имя Николая Петровича Улыбкина. (меня зовут не так). А потом, на имя Галина Сергея Петровича. А потом, на Владимира Всеволодовича Архиглебова. И что с этим делать?

А что хотите, то и делайте, а можете и ничего не делать. Речь шла о другом: 1) о переделах - бланках реальных импортных оригинальных паспортов и особенностях их использования после переделки (подделки); 2) о возможности реализовать программу, отслеживающую совпадение пересечения паспортом границы союза (РФ), а затем любой другой.

m.0.> Наверное у шифровальщиков в посольствах такая инфа хранится все таки в сейфе, а не в кейсе.

Кейс нужен для ситуаций, когда обстановка вышла из под контроля, и возникла реальная опасность что дверь комнаты просто взорвут через несколько минут или десятков секунд. Никакой печью уже не воспользуешься, а долг надо исполнять.

m.0.> ccsr> ccsr>> ... ты ...не смог объяснить как ГАРАНТИРОВАНО уничтожить на диске (или другом электронном носителе) ранее используемую гамму,

m.0.> Не совсем понятно о чем спор, бо на рынке полно коммерческих программ, многократно перезаписывающих во все ячейки памяти (например винта) логические 1 / 0 и тем самым делая невозможным восстановление первоначальной инфы (правда это долгий процесс). Видимо также можно поступить и с дисками CD. Или есть методы ее восстановления даже после такой обработки?

Дело не совсем в этом, и компакт-диски как раз удобный вариант безкомпрометационного использования некоторых элементов быта для нелегалов, а не сотрудников посольств, которые находятся в общем-то в нормальных условиях экстерриториальности. Уран привел кодировочную таблицу, якобы из ЦРУ, хотя и там проколы видны, потому что используют сдвоенные цифры для двух букв, мало избыточных двухзначных цифр, которые используют для дополнения групп и других целей, и выбор только девятого десятка для них также не является лучшим вариантом. Но преимущества таких таблиц столь очевидна, что выучив свою индивидуальную таблицу наизусть, и закодировав сообщение, в качестве шифргаммы можно использовать любую книгу (так работал Зорге), часть диска, какую-нибудь музыку, фильм т.е. ту цифровую последовательность, которую Центр предложит использовать исходя из ситуации. И при этом вскрыть такое сообщение еще труднее, чем в случаях, когда на обычный текст накладывается шифргамма случайно сгенерированная. Так говорит теория, и она была известна еще до работ Шеннона.

m.0.>Лет 40 назад видел в армии шифроблокнот (кстати из очень дешевой бумаги): шифровальщик использовал один лист, вырывал его, сжигал и все - сидит курит бамбук до очередного сообщения. Просто и надежно.

Это действительно надежно и просто, только не стоит забывать, что место хранения этого блокнота всегда под контролем и несанкционированный доступ исключен изначально - кроме прямых предателей, разумеется. Но человек, находящийся на нелегальной работе зачастую вынужден даже от близких скрывать свои принадлежности, а это не так легко в течении многих лет. Вот поэтому и стараются использовать максимально безопасные средства для ведения нелегальной связи, и обычная бытовая техника и предметы подходит для этого лучше всего.

m.0.>Какой смысл, ведь если кто либо станет копать - передел во всех случаях должен моментально обнаружиться?

Если уж начнут копать, то даже настоящий паспорт не поможет, но иметь абсолютно надежный документ для случайной проверки никогда не помешает. К слову, насколько известно, никто из наших людей не сгорел при проверке фальшивости паспорта при пересечении границы - по крайней мере об этом СМИ не писали. А это говорит о высоком мастерстве наших изготовителей.

m.0.>Речь шла о другом: 1) о переделах - бланках реальных импортных оригинальных паспортов и особенностях их использования после переделки (подделки);

Это слишком топорно, и так делали в старину - их не переделывают, а изготовляют новые, которые ничем не отличаются от настоящих.

Кейс нужен для ситуаций, когда обстановка вышла из под контроля, и возникла реальная опасность что дверь комнаты просто взорвут через несколько минут или десятков секунд. Никакой печью уже не воспользуешься, а долг надо исполнять.

m.0.> ccsr> ccsr>> ... ты ...не смог объяснить как ГАРАНТИРОВАНО уничтожить на диске (или другом электронном носителе) ранее используемую гамму,

m.0.> Не совсем понятно о чем спор, бо на рынке полно коммерческих программ, многократно перезаписывающих во все ячейки памяти (например винта) логические 1 / 0 и тем самым делая невозможным восстановление первоначальной инфы (правда это долгий процесс). Видимо также можно поступить и с дисками CD. Или есть методы ее восстановления даже после такой обработки?

Дело не совсем в этом, и компакт-диски как раз удобный вариант безкомпрометационного использования некоторых элементов быта для нелегалов, а не сотрудников посольств, которые находятся в общем-то в нормальных условиях экстерриториальности. Уран привел кодировочную таблицу, якобы из ЦРУ, хотя и там проколы видны, потому что используют сдвоенные цифры для двух букв, мало избыточных двухзначных цифр, которые используют для дополнения групп и других целей, и выбор только девятого десятка для них также не является лучшим вариантом. Но преимущества таких таблиц столь очевидна, что выучив свою индивидуальную таблицу наизусть, и закодировав сообщение, в качестве шифргаммы можно использовать любую книгу (так работал Зорге), часть диска, какую-нибудь музыку, фильм т.е. ту цифровую последовательность, которую Центр предложит использовать исходя из ситуации. И при этом вскрыть такое сообщение еще труднее, чем в случаях, когда на обычный текст накладывается шифргамма случайно сгенерированная. Так говорит теория, и она была известна еще до работ Шеннона.

m.0.>Лет 40 назад видел в армии шифроблокнот (кстати из очень дешевой бумаги): шифровальщик использовал один лист, вырывал его, сжигал и все - сидит курит бамбук до очередного сообщения. Просто и надежно.

Это действительно надежно и просто, только не стоит забывать, что место хранения этого блокнота всегда под контролем и несанкционированный доступ исключен изначально - кроме прямых предателей, разумеется. Но человек, находящийся на нелегальной работе зачастую вынужден даже от близких скрывать свои принадлежности, а это не так легко в течении многих лет. Вот поэтому и стараются использовать максимально безопасные средства для ведения нелегальной связи, и обычная бытовая техника и предметы подходит для этого лучше всего.

m.0.>Какой смысл, ведь если кто либо станет копать - передел во всех случаях должен моментально обнаружиться?

Если уж начнут копать, то даже настоящий паспорт не поможет, но иметь абсолютно надежный документ для случайной проверки никогда не помешает. К слову, насколько известно, никто из наших людей не сгорел при проверке фальшивости паспорта при пересечении границы - по крайней мере об этом СМИ не писали. А это говорит о высоком мастерстве наших изготовителей.

m.0.>Речь шла о другом: 1) о переделах - бланках реальных импортных оригинальных паспортов и особенностях их использования после переделки (подделки);

Это слишком топорно, и так делали в старину - их не переделывают, а изготовляют новые, которые ничем не отличаются от настоящих.

ccsr> Средства мгновенного уничтожения документов давным-давно используются - смирись хоть с этим, раз до этого ты о них не слышал.

Ты споришь с выдуманными тараканами в твоей голове. Ткни пальцем, где я написал, что такие средства не используются. Не можешь? Так не ври и извинись за то, что приписываешь мне ерунду, которую я не говорил. Я говорю о другом: наличие спецсредств для уничтожения информации не отменяет требования по быстрому уничтожению носителя без применения спецсредств, ибо, как ты сам говорил, - надежность превыше всего и ключи должны иметь возможность быть быстро и надежно уничтожены даже без применения спецтехники. Это твой фейл, отвертеться от которого тебе не удастся.

ccsr> Могут использоваться, а могут использоваться и другие менее компроментирующие способы - ты слишком далек от этого.

Могут. Но ты указал не те способы. То, что ты говоришь - царский подарок криптоаналитикам. Придумать такое может только человек очень далекий от криптографии.

ccsr> Идиоты те , кто не понимает что практически невозможно УГАДАТЬ какой участок и из какого диска будет использован, а уж если еще выбирать из них мозаично участки, то загнешься пыль глотать, "теоретик".

Даже современный бытовой компьютер прогонит всю гамму с компакт-диска по зашифрованному сообщению, причем с автоматическим анализом на смысл и статистику получаемых сообщений, быстрее, чем этот диск будет читаться оптическим приводом . Если известен диск, но неизвестен участок использовавшийся для шифрования, то даже на бытовом компьютере расшифровка займет считанные минуты. Мозаичность гаммы не намного затруднит дешифровку, если куски мозаики достаточно длинные, чтоб компьютер их опознавал по отдельности куски дешифрованного текста как смысловые, а для современных программ много и надо. Если же мозаику строить побитово, то это настоящее убийство для привода оптических дисков. На оптическом диске информация записана всего на одну дорожку последовательно и доступ к информации с оптического диска вразнобой, а не последовательно, крайне затруднен. Это тебе не флешка.

. Если известен диск, но неизвестен участок использовавшийся для шифрования, то даже на бытовом компьютере расшифровка займет считанные минуты. Мозаичность гаммы не намного затруднит дешифровку, если куски мозаики достаточно длинные, чтоб компьютер их опознавал по отдельности куски дешифрованного текста как смысловые, а для современных программ много и надо. Если же мозаику строить побитово, то это настоящее убийство для привода оптических дисков. На оптическом диске информация записана всего на одну дорожку последовательно и доступ к информации с оптического диска вразнобой, а не последовательно, крайне затруднен. Это тебе не флешка.

Ну и самое главное: все эти ухищрения не лечат главного: статистической упорядоченности текстов, музыки и даже видео и графики с компакт дисков. Все это хорошо известно криптографам, все это будет заложено в программы для дешифровки, если найдутся идиоты использующие подобные гаммы, и все это будет очень эффективно ломать шифрование на современных компьютерах. В отличие от реально случайных гамм, где компьютерам цепляться не за что, ибо это реальный случайный процесс, на твоих гаммах компьютерам найдется много чего пожевать: тут будут и неравные вероятности встречаемости разных элементов гаммы, и возможность иногда с неплохой вероятностью угадать следующеи участки гаммы по предыдущим. Шифрование смысловой неслучайной гаммой компьютеры ломают очень неплохо.

ccsr> Ты сначала найди тот диск из миллиардов выпущенных

Изданий дисков куда меньше миллиардов А ходовой информации и того меньше

А ходовой информации и того меньше  Например если для шифрования используются музыкальные диски, то достаточно загрузить в компьютер дешифрования топ-200 популярных в стране мелодий, и уже с неплохой вероятностью попасть где-нибудь "в масть", ибо непопулярные исполнители диски не записывают, а на записанных дисках обязательно будут лучшие хиты данных исполнителей.

Например если для шифрования используются музыкальные диски, то достаточно загрузить в компьютер дешифрования топ-200 популярных в стране мелодий, и уже с неплохой вероятностью попасть где-нибудь "в масть", ибо непопулярные исполнители диски не записывают, а на записанных дисках обязательно будут лучшие хиты данных исполнителей.

Это я опять же не касаюсь атак на статистику, когда конкретный диск знать и не надо, достаточно лишь предположить класс последовательности данных использованной для гаммирования: музыка, другой текст, видео. Мало того: так как сложение смыслового текста, имеющего сильно неравномерную статистику, с какой-то смысловой гаммой, тоже имеющей неравномерную статистику, даст в итоге шифртекст с неравномерной статистикой, то по статистике шифртекста можно попробовать приблизительно прикинуть статистику гаммы и, соответственно, групповой класс этой гаммы, после чего уже использовать полные и точные знания о статистике этого класса для взлома сообщения.

ccsr> Кстати это способ лишь повторение древнего метода использования обычых книг для шифрования. Но ты и этого понять не можешь.

Этот древний метод канул в лету с появлением мощных компьютеров, позволяющих щелкать такие шифры как орешки анализом статистики, а то и прямым подбором гаммы. Поэтому повторять эти методы сегодня крайне не рекомендуется: сломают, причем достаточно быстро. Но ты этого явно не понимаешь.

ccsr> Ты похоже вообще забываешь думать, потому что ломка диска сама по себе вызовет подозрения, да и не даст это ничего, если таких дисков выпущено множество, и даже по фрагменту найдут его копию.

Ты теперь сам же себя топишь Ты это понимаешь? Никто не будет использовать настолько неудобные ключевые носители, которые нельзя нормально уничтожить

Ты это понимаешь? Никто не будет использовать настолько неудобные ключевые носители, которые нельзя нормально уничтожить

ccsr> Палить ты будешь у себя, если не знаешь как по другому от него избавится. У многих автолюбителей десятки дисков хранятся в машине и кто и где их выбрасывает практически невозможно узнать.

Если агент попал под слежку, то наружка что-ли по-твоему будет столь стыдливой, что за машиной агента ездить не будет и дом с машиной не обыщут? Компактный шифрблокнот еще можно спрятать так, что его при тайном обыске не найдут, а вот немаленькую коллекцию дисков для шифрования спрятать нельзя и все названия дисков будут просто переписывать, если встретятся с подобной идиотской системой шифрования.

ccsr> Он просто не вызывает подозрения, а кодировочную таблицу можно выучить наизусть. И потом с чего ты решил что надо использовать весь диск и при этом даже не в зеркальном варианте, к примеру.

Да как ни ухищряйся - все равно остается неравномерная статистика гаммы и быстрота перебора всех возможных вариантов компьютером.

И какую кодировочную таблицу ты собрался выучить? Ты вручную будешь последовательность битов с компакт-диска переставлять?

Кстати есть и еще один ньюанс: шифрование по компакт-диску можно вести только на компьютере, а ОС Windows имеет очень нехорошую привычку хранить неопределенное время в кеше на жестком диске всю обрабатывавшуюся на компьютере информацию, в том числе и использованные для шифрования гаммы.

ccsr> Ну и зачем ты тогда про Шеннона здесь заливал, как будто его теория панацея от всех бед. Все летит коту под хвост, потому что разные словоблуды не знают что такое человеческий фактор.

И что? В авиации тоже все коту под хвост может пустить человеческий фактор. Тем не менее в гражданской авиации США всего один погибший на миллион перевезенных пассажиров, хотя самолеты и близко не настолько надежны сами по себе, как шифр Шеннона

Шифр Шеннона можно взломать только при грубых ошибках шифровальщиков. Это математически доказано и это достаточное основание, чтоб доверять этим шифрам жизнь при правильной организации процесса. А она у тех служб, которые шифры используют, правильная. Инциденты возможны, но крайне редки. Даже более редки, чем авиакатастрофы в передовых авиационных державах.

ccsr> Твое словоблудие я даже не хочу комментировать, потому что если вскрывается тайник, то уже никого нельзя послать.

Для этого еще надо знать, что тайник вскрывался. Да и вскрыть могут не тайник вовсе, а архив с шифрблокнотами в самой стране. Срок лежания увеличивает вероятность подобных инцидентов, поэтому длительно ключи никто не хранит. Даже после длительного перерыва связи с агентом первым делом, как только появляется возможность, ему передают новый шифрблокнот, ибо старый считается устаревшим и не вполне надежным.

В криптографии уже давно пришли к осознанию того, что сгенерированные ключи должны иметь сроки годности даже если они просто лежат без дела, и эти процедуры соблюдаются не менее строго, чем регламенты обслуживания авиалайнеров, ибо и там и там требования к надежности высочайшие.

ccsr> А ты выше писал что бумажные ключи будут основными еще много лет

Еще раз настоятельно прошу показать пальцем, где я такое писал: опять пытаешься навязать мне выдуманных сугубо тобой тараканов? Я написал что среди РУЧНЫХ шифров шифрблокноты по Шеннону будут еще очень долго, если не навсегда, оставаться вершиной и вершиной надежности. Понятие "ручной шифр" тебе знакомо?

А так конечно магистральной линией криптографии являются машинные шифры. Иначе с передаваемыми нынче по средствам связи потоками информации не справиться. Одна только шифрованная телефония, даже если с хорошим сжатием - это несколько килобит данных в секунду. Про шифрование обмена в компьютерных сетях я уже и не говорю. Тут, конечно, никакими запасенными гаммами дело не решишь и используются блочные симметричные шифры с фиксированными длинами ключей 128-512 бит, причем зачастую с использованием процедур передачи сеансовых ключей методами несимметричной криптографии.

Но это уже другая история имеющая больше отношение к посольствам и правительственной связи, а не к агентурным играм.

Ты споришь с выдуманными тараканами в твоей голове. Ткни пальцем, где я написал, что такие средства не используются. Не можешь? Так не ври и извинись за то, что приписываешь мне ерунду, которую я не говорил. Я говорю о другом: наличие спецсредств для уничтожения информации не отменяет требования по быстрому уничтожению носителя без применения спецсредств, ибо, как ты сам говорил, - надежность превыше всего и ключи должны иметь возможность быть быстро и надежно уничтожены даже без применения спецтехники. Это твой фейл, отвертеться от которого тебе не удастся.

ccsr> Могут использоваться, а могут использоваться и другие менее компроментирующие способы - ты слишком далек от этого.

Могут. Но ты указал не те способы. То, что ты говоришь - царский подарок криптоаналитикам. Придумать такое может только человек очень далекий от криптографии.

ccsr> Идиоты те , кто не понимает что практически невозможно УГАДАТЬ какой участок и из какого диска будет использован, а уж если еще выбирать из них мозаично участки, то загнешься пыль глотать, "теоретик".

Даже современный бытовой компьютер прогонит всю гамму с компакт-диска по зашифрованному сообщению, причем с автоматическим анализом на смысл и статистику получаемых сообщений, быстрее, чем этот диск будет читаться оптическим приводом

. Если известен диск, но неизвестен участок использовавшийся для шифрования, то даже на бытовом компьютере расшифровка займет считанные минуты. Мозаичность гаммы не намного затруднит дешифровку, если куски мозаики достаточно длинные, чтоб компьютер их опознавал по отдельности куски дешифрованного текста как смысловые, а для современных программ много и надо. Если же мозаику строить побитово, то это настоящее убийство для привода оптических дисков. На оптическом диске информация записана всего на одну дорожку последовательно и доступ к информации с оптического диска вразнобой, а не последовательно, крайне затруднен. Это тебе не флешка.

. Если известен диск, но неизвестен участок использовавшийся для шифрования, то даже на бытовом компьютере расшифровка займет считанные минуты. Мозаичность гаммы не намного затруднит дешифровку, если куски мозаики достаточно длинные, чтоб компьютер их опознавал по отдельности куски дешифрованного текста как смысловые, а для современных программ много и надо. Если же мозаику строить побитово, то это настоящее убийство для привода оптических дисков. На оптическом диске информация записана всего на одну дорожку последовательно и доступ к информации с оптического диска вразнобой, а не последовательно, крайне затруднен. Это тебе не флешка.Ну и самое главное: все эти ухищрения не лечат главного: статистической упорядоченности текстов, музыки и даже видео и графики с компакт дисков. Все это хорошо известно криптографам, все это будет заложено в программы для дешифровки, если найдутся идиоты использующие подобные гаммы, и все это будет очень эффективно ломать шифрование на современных компьютерах. В отличие от реально случайных гамм, где компьютерам цепляться не за что, ибо это реальный случайный процесс, на твоих гаммах компьютерам найдется много чего пожевать: тут будут и неравные вероятности встречаемости разных элементов гаммы, и возможность иногда с неплохой вероятностью угадать следующеи участки гаммы по предыдущим. Шифрование смысловой неслучайной гаммой компьютеры ломают очень неплохо.

ccsr> Ты сначала найди тот диск из миллиардов выпущенных

Изданий дисков куда меньше миллиардов

А ходовой информации и того меньше

А ходовой информации и того меньше  Например если для шифрования используются музыкальные диски, то достаточно загрузить в компьютер дешифрования топ-200 популярных в стране мелодий, и уже с неплохой вероятностью попасть где-нибудь "в масть", ибо непопулярные исполнители диски не записывают, а на записанных дисках обязательно будут лучшие хиты данных исполнителей.

Например если для шифрования используются музыкальные диски, то достаточно загрузить в компьютер дешифрования топ-200 популярных в стране мелодий, и уже с неплохой вероятностью попасть где-нибудь "в масть", ибо непопулярные исполнители диски не записывают, а на записанных дисках обязательно будут лучшие хиты данных исполнителей. Это я опять же не касаюсь атак на статистику, когда конкретный диск знать и не надо, достаточно лишь предположить класс последовательности данных использованной для гаммирования: музыка, другой текст, видео. Мало того: так как сложение смыслового текста, имеющего сильно неравномерную статистику, с какой-то смысловой гаммой, тоже имеющей неравномерную статистику, даст в итоге шифртекст с неравномерной статистикой, то по статистике шифртекста можно попробовать приблизительно прикинуть статистику гаммы и, соответственно, групповой класс этой гаммы, после чего уже использовать полные и точные знания о статистике этого класса для взлома сообщения.

ccsr> Кстати это способ лишь повторение древнего метода использования обычых книг для шифрования. Но ты и этого понять не можешь.

Этот древний метод канул в лету с появлением мощных компьютеров, позволяющих щелкать такие шифры как орешки анализом статистики, а то и прямым подбором гаммы. Поэтому повторять эти методы сегодня крайне не рекомендуется: сломают, причем достаточно быстро. Но ты этого явно не понимаешь.

ccsr> Ты похоже вообще забываешь думать, потому что ломка диска сама по себе вызовет подозрения, да и не даст это ничего, если таких дисков выпущено множество, и даже по фрагменту найдут его копию.

Ты теперь сам же себя топишь

Ты это понимаешь? Никто не будет использовать настолько неудобные ключевые носители, которые нельзя нормально уничтожить

Ты это понимаешь? Никто не будет использовать настолько неудобные ключевые носители, которые нельзя нормально уничтожитьccsr> Палить ты будешь у себя, если не знаешь как по другому от него избавится. У многих автолюбителей десятки дисков хранятся в машине и кто и где их выбрасывает практически невозможно узнать.

Если агент попал под слежку, то наружка что-ли по-твоему будет столь стыдливой, что за машиной агента ездить не будет и дом с машиной не обыщут? Компактный шифрблокнот еще можно спрятать так, что его при тайном обыске не найдут, а вот немаленькую коллекцию дисков для шифрования спрятать нельзя и все названия дисков будут просто переписывать, если встретятся с подобной идиотской системой шифрования.

ccsr> Он просто не вызывает подозрения, а кодировочную таблицу можно выучить наизусть. И потом с чего ты решил что надо использовать весь диск и при этом даже не в зеркальном варианте, к примеру.

Да как ни ухищряйся - все равно остается неравномерная статистика гаммы и быстрота перебора всех возможных вариантов компьютером.

И какую кодировочную таблицу ты собрался выучить? Ты вручную будешь последовательность битов с компакт-диска переставлять?

Кстати есть и еще один ньюанс: шифрование по компакт-диску можно вести только на компьютере, а ОС Windows имеет очень нехорошую привычку хранить неопределенное время в кеше на жестком диске всю обрабатывавшуюся на компьютере информацию, в том числе и использованные для шифрования гаммы.

ccsr> Ну и зачем ты тогда про Шеннона здесь заливал, как будто его теория панацея от всех бед. Все летит коту под хвост, потому что разные словоблуды не знают что такое человеческий фактор.

И что? В авиации тоже все коту под хвост может пустить человеческий фактор. Тем не менее в гражданской авиации США всего один погибший на миллион перевезенных пассажиров, хотя самолеты и близко не настолько надежны сами по себе, как шифр Шеннона

Шифр Шеннона можно взломать только при грубых ошибках шифровальщиков. Это математически доказано и это достаточное основание, чтоб доверять этим шифрам жизнь при правильной организации процесса. А она у тех служб, которые шифры используют, правильная. Инциденты возможны, но крайне редки. Даже более редки, чем авиакатастрофы в передовых авиационных державах.

ccsr> Твое словоблудие я даже не хочу комментировать, потому что если вскрывается тайник, то уже никого нельзя послать.

Для этого еще надо знать, что тайник вскрывался. Да и вскрыть могут не тайник вовсе, а архив с шифрблокнотами в самой стране. Срок лежания увеличивает вероятность подобных инцидентов, поэтому длительно ключи никто не хранит. Даже после длительного перерыва связи с агентом первым делом, как только появляется возможность, ему передают новый шифрблокнот, ибо старый считается устаревшим и не вполне надежным.

В криптографии уже давно пришли к осознанию того, что сгенерированные ключи должны иметь сроки годности даже если они просто лежат без дела, и эти процедуры соблюдаются не менее строго, чем регламенты обслуживания авиалайнеров, ибо и там и там требования к надежности высочайшие.

ccsr> А ты выше писал что бумажные ключи будут основными еще много лет

Еще раз настоятельно прошу показать пальцем, где я такое писал: опять пытаешься навязать мне выдуманных сугубо тобой тараканов? Я написал что среди РУЧНЫХ шифров шифрблокноты по Шеннону будут еще очень долго, если не навсегда, оставаться вершиной и вершиной надежности. Понятие "ручной шифр" тебе знакомо?

А так конечно магистральной линией криптографии являются машинные шифры. Иначе с передаваемыми нынче по средствам связи потоками информации не справиться. Одна только шифрованная телефония, даже если с хорошим сжатием - это несколько килобит данных в секунду. Про шифрование обмена в компьютерных сетях я уже и не говорю. Тут, конечно, никакими запасенными гаммами дело не решишь и используются блочные симметричные шифры с фиксированными длинами ключей 128-512 бит, причем зачастую с использованием процедур передачи сеансовых ключей методами несимметричной криптографии.

Но это уже другая история имеющая больше отношение к посольствам и правительственной связи, а не к агентурным играм.

ccsr> Это слишком топорно, и так делали в старину - их не переделывают, а изготовляют новые, которые ничем не отличаются от настоящих.

Ерунду опять говоришь. Нет никакой гарантии, что полностью самодельный паспорт будет идентичен натуральному, равно как и нет гарантии, что не обнаружится переделка документа. Средства защиты бланков не лохи придумывают. Но самое хреновое - что этого документа не будет в базах данных.

Так что Оффтопик совершенно правильно область использования подобных паспортов очертил: это малонадежная липа, пригодная к использованию только короткое время и крайне желательно - не в стране выдававшей документ. Основные документы у всех серьезных агентов-нелегалов самые, что ни есть, настоящие, выданные паспортными службами иностранных государств. А вот как сделать так, чтоб иностранные паспортисты эти документы нелегалам выдали и ничего не заподозрили - в этом есть высший пилотаж нелегальной разведки и именно поэтому подразделение занимающееся разработкой легенд и путей легализации агентов-нелегалов и считается элитой советской/российской нелегальной разведки. Именно на мастерстве и знаниях этих людей и базируется возможность засылать нелегалов на длительные сроки без их раскрытия. Но для этого надо иметь знания о тонкостях и дырах паспортных систем различных государств, понимать механизмы их взаимодействия и уметь собирать реальные биографии и документы, которые затем могут быть использованы для легализации агентов.

Ерунду опять говоришь. Нет никакой гарантии, что полностью самодельный паспорт будет идентичен натуральному, равно как и нет гарантии, что не обнаружится переделка документа. Средства защиты бланков не лохи придумывают. Но самое хреновое - что этого документа не будет в базах данных.

Так что Оффтопик совершенно правильно область использования подобных паспортов очертил: это малонадежная липа, пригодная к использованию только короткое время и крайне желательно - не в стране выдававшей документ. Основные документы у всех серьезных агентов-нелегалов самые, что ни есть, настоящие, выданные паспортными службами иностранных государств. А вот как сделать так, чтоб иностранные паспортисты эти документы нелегалам выдали и ничего не заподозрили - в этом есть высший пилотаж нелегальной разведки и именно поэтому подразделение занимающееся разработкой легенд и путей легализации агентов-нелегалов и считается элитой советской/российской нелегальной разведки. Именно на мастерстве и знаниях этих людей и базируется возможность засылать нелегалов на длительные сроки без их раскрытия. Но для этого надо иметь знания о тонкостях и дырах паспортных систем различных государств, понимать механизмы их взаимодействия и уметь собирать реальные биографии и документы, которые затем могут быть использованы для легализации агентов.

ccsr> К слову, насколько известно, никто из наших людей не сгорел при проверке фальшивости паспорта при пересечении границы - по крайней мере об этом СМИ не писали.

Это ни о чем не говорит. В рекламе таких случаев не заинтересована ни разведка, ни контрразведка. Разведке реклама ее провалов в принципе не нужна, а контрразведка не заинтересована в раскрытии своих возможностей и методов работы. Даже если агента заподозрили при проверке документов и на этом основании взяли в разработку, никто и никогда не скажет об этом прессе, ибо если есть рабочая методика выявления нелегалов, то зачем о ней противника предупреждать?

Это ни о чем не говорит. В рекламе таких случаев не заинтересована ни разведка, ни контрразведка. Разведке реклама ее провалов в принципе не нужна, а контрразведка не заинтересована в раскрытии своих возможностей и методов работы. Даже если агента заподозрили при проверке документов и на этом основании взяли в разработку, никто и никогда не скажет об этом прессе, ибо если есть рабочая методика выявления нелегалов, то зачем о ней противника предупреждать?

U235> ... с использованием процедур передачи сеансовых ключей методами несимметричной криптографии.

В родных березах используют способы шок для передачи сеансовых ключей для блочных кодов?

В родных березах используют способы шок для передачи сеансовых ключей для блочных кодов?

m.0.> В родных березах используют способы шок для передачи сеансовых ключей для блочных кодов?

Кто ж тебе подробности работы реальных систем государственной шифрсвязи расскажет? Я общий инструментарий перечислил. А выводы пусть каждый делает сам. Скорее, конечно, нет, чем да, но кто знает?

Что до отечественной коммерческой криптографии, то в ней это применяется сплошь и рядом. Собственно сейчас любое шифрование сообщений на несимметричных ключах - это на самом деле шифрование симметричным блочным шифром с передачей сеансового ключа шифрования несимметричным шифром. Сами по себе несимметричные шифры из-за низкого быстродействия и никакой устойчивости к атаке с выбранным открытым текстом для шифрования произвольных сообщений малопригодны

Кто ж тебе подробности работы реальных систем государственной шифрсвязи расскажет? Я общий инструментарий перечислил. А выводы пусть каждый делает сам. Скорее, конечно, нет, чем да, но кто знает?

Что до отечественной коммерческой криптографии, то в ней это применяется сплошь и рядом. Собственно сейчас любое шифрование сообщений на несимметричных ключах - это на самом деле шифрование симметричным блочным шифром с передачей сеансового ключа шифрования несимметричным шифром. Сами по себе несимметричные шифры из-за низкого быстродействия и никакой устойчивости к атаке с выбранным открытым текстом для шифрования произвольных сообщений малопригодны

Это сообщение редактировалось 20.04.2015 в 07:01

m.0.>> В родных березах используют способы шок для передачи сеансовых ключей ...?

U235> ... Скорее, конечно, нет, чем да, но кто знает?

Перелетев океан ... А у амеров есть стандарты NIST для шок в интересах зеленых, например на поле боя?

U235> ... Скорее, конечно, нет, чем да, но кто знает?

Перелетев океан ... А у амеров есть стандарты NIST для шок в интересах зеленых, например на поле боя?

m.0.> В родных березах используют способы шок для передачи сеансовых ключей для блочных кодов?

ГОСТ Р 34.10-2012. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи

Может (и предназначен в том числе) применяться для открытой криптографии.

ГОСТ Р 34.10-2012. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи

Может (и предназначен в том числе) применяться для открытой криптографии.

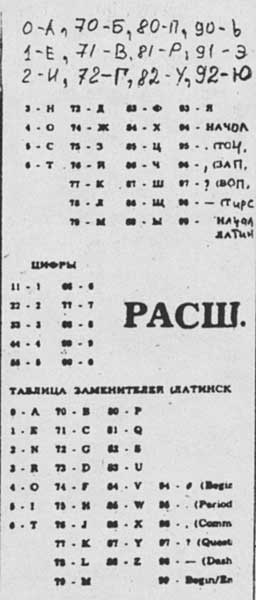

ccsr> Уран привел кодировочную таблицу, якобы из ЦРУ

Не "якобы", а точно из ЦРУ. Источник надежный: улики из дел американских шпионов. Вот оно же в оригинале, из уголовного дела одного из агентов ЦРУ:

ccsr> хотя и там проколы видны, потому что используют сдвоенные цифры для двух букв, мало избыточных двухзначных цифр, которые используют для дополнения групп и других целей

И что? В чем проблема? Если в передаче цифр, то они не только удваиваются, но еще и выделяются с обоих сторон служебной группой "94", так что семерку с "к" никак не спутаешь. Что до дополнения последней группы до кратной пяти, то это делается просто нулями. Ну а насчет "мало служебных знаков", так шести служебных знаков как раз хватает за глаза. Вот фотокопия ЦРУшной инструкции по шифрованию, где видно, как всем этим пользуются:

ccsr> и выбор только девятого десятка для них также не является лучшим вариантом.

А какая разница, если одноразовый шифрблокнот гарантировано защищает от анализа по статистике открытого текста? Это вон довоенным шпионам, которые по книгам шифровали, приходилось на эту тему извращаться, ибо гамма паршивенькая была. А в эру шифрблокнотов американцы не парились даже с индивидуальными таблицами для агентов: у всех арестованных агентов ЦРУ одна и та же базовая таблица шифрования была, что стало так сказать визитной карточкой американцев: если у русскоязычного шпиона найдена кодовая таблица "АЕИНОСТ" - значит он работает именно на ЦРУ.

Не "якобы", а точно из ЦРУ. Источник надежный: улики из дел американских шпионов. Вот оно же в оригинале, из уголовного дела одного из агентов ЦРУ:

ccsr> хотя и там проколы видны, потому что используют сдвоенные цифры для двух букв, мало избыточных двухзначных цифр, которые используют для дополнения групп и других целей

И что? В чем проблема? Если в передаче цифр, то они не только удваиваются, но еще и выделяются с обоих сторон служебной группой "94", так что семерку с "к" никак не спутаешь. Что до дополнения последней группы до кратной пяти, то это делается просто нулями. Ну а насчет "мало служебных знаков", так шести служебных знаков как раз хватает за глаза. Вот фотокопия ЦРУшной инструкции по шифрованию, где видно, как всем этим пользуются:

ccsr> и выбор только девятого десятка для них также не является лучшим вариантом.

А какая разница, если одноразовый шифрблокнот гарантировано защищает от анализа по статистике открытого текста? Это вон довоенным шпионам, которые по книгам шифровали, приходилось на эту тему извращаться, ибо гамма паршивенькая была. А в эру шифрблокнотов американцы не парились даже с индивидуальными таблицами для агентов: у всех арестованных агентов ЦРУ одна и та же базовая таблица шифрования была, что стало так сказать визитной карточкой американцев: если у русскоязычного шпиона найдена кодовая таблица "АЕИНОСТ" - значит он работает именно на ЦРУ.

ccsr>> Средства мгновенного уничтожения документов давным-давно используются - смирись хоть с этим, раз до этого ты о них не слышал.

U235> Ты споришь с выдуманными тараканами в твоей голове. Ткни пальцем, где я написал, что такие средства не используются.

Пошли виляния филеем. Впрочем тараканов ты здесь столько подкидывал, что по каждому из них я давать ответ не буду, а ограничусь выборкой.

U235>ибо, как ты сам говорил, - надежность превыше всего и ключи должны иметь возможность быть быстро и надежно уничтожены даже без применения спецтехники. Это твой фейл, отвертеться от которого тебе не удастся.

Это штатное спецсредство, которое разработали много десятилетий назад - врубится в это можешь, раз ничего об этом не слышал раньше? Оно достаточно компактное и надежное для любых посольств.

U235> Даже современный бытовой компьютер прогонит всю гамму с компакт-диска по зашифрованному сообщению, причем с автоматическим анализом на смысл и статистику получаемых сообщений, быстрее, чем этот диск будет читаться оптическим приводом .

.

Ты сначала найди этот диск. А потом на нем найди используемый участок, и сколько их выборочно было использовано. Мощностей компьютеров не хватит даже для анализа одного агентурного сообщения.

U235>Если известен диск, но неизвестен участок использовавшийся для шифрования, то даже на бытовом компьютере расшифровка займет считанные минуты.

Откуда он тебе известен - придумай что-нибудь правдоподобное.

U235>Это тебе не флешка.

Между флешком и диском никакой разницы нет, как и например с художественной книгой, в принципе использования накопленной там информации для шифрования.

U235> Ну и самое главное: все эти ухищрения не лечат главного: статистической упорядоченности текстов, музыки и даже видео и графики с компакт дисков.

Ты видимо так и не въедешь, что само кодирование уничтожает все возможные варианты осмысленного подбора. И где тебя учили - просто дикие представления...

ccsr>> Ты сначала найди тот диск из миллиардов выпущенных

U235> Изданий дисков куда меньше миллиардов

Если учесть все, начиная от массовых и кончая небольшими тиражами, то их будет очень много. Но самое главное ты так и не понял, что можно на свой диск записать какой-нибудь видеофайл из того же ютуба, а по окончании работы просто выкинуть или уничтожить его. А ты будешь сортировать все выпущенные диски до опупения, и никогда не поймешь, что даже текст в интернет-издании какой-нибудь газетенки можно также использовать для шифрования кодированного сообщения.

U235> Этот древний метод канул в лету с появлением мощных компьютеров, позволяющих щелкать такие шифры как орешки анализом статистики, а то и прямым подбором гаммы. Поэтому повторять эти методы сегодня крайне не рекомендуется: сломают, причем достаточно быстро. Но ты этого явно не понимаешь.

Это ты не понимаешь, что предварительно закодированное сообщение, даже если одноразовый шифр взломают, все равно не удастся полностью расшифровать из-за отсутствия кодировочной таблицы.

U235> Если агент попал под слежку, то наружка что-ли по-твоему будет столь стыдливой,

Ты сначала его найди, а потом будешь рассуждать. Кстати, Зорге работал в Японии и был разоблачен, но никто до сих пор не знает те, как минимум две агентурные группы, которые работали одновременно с ним против Японии в интересах ГРУ. Появилась информация о них, но лишь в воспоминаниях некоторых ветеранов.

U235> И какую кодировочную таблицу ты собрался выучить? Ты вручную будешь последовательность битов с компакт-диска переставлять?

Обычную

U235> Кстати есть и еще один ньюанс: шифрование по компакт-диску можно вести только на компьютере, а ОС Windows имеет очень нехорошую привычку хранить неопределенное время в кеше на жестком диске всю обрабатывавшуюся на компьютере информацию, в том числе и использованные для шифрования гаммы.

Без всяких нюансов - берется цифровой вид используемого участка, и без всякого компьютера ВРУЧНУЮ суммируется с закодированным текстом, а уже полученный результат отправляется через интернет на какой-то почтовый ящик. И ты никогда не вскроешь ни участок, ни саму кодировочную таблицу простым перебором.

U235> Для этого еще надо знать, что тайник вскрывался. Да и вскрыть могут не тайник вовсе, а архив с шифрблокнотами в самой стране.

И как это ты себе представляешь, зная жесткие требования ФСБ к этому делу?

U235>Даже после длительного перерыва связи с агентом первым делом, как только появляется возможность, ему передают новый шифрблокнот, ибо старый считается устаревшим и не вполне надежным.

Не фантазируй так пошло - тайник и делают для тех случаев, когда невозможно передать технику и шифры из-за жесткого контрразведывательного режима, а у агента все изъяли и он еще может работать.

U235>Ерунду опять говоришь. Нет никакой гарантии, что полностью самодельный паспорт будет идентичен натуральному, равно как и нет гарантии, что не обнаружится переделка документа.

Это ты ерунду говоришь, потому что не знаешь, что иностранные документы специально доставались, чтобы понять все приемы их защиты и при изготовлении все повторить.

U235>Средства защиты бланков не лохи придумывают. Но самое хреновое - что этого документа не будет в базах данных.

Пока еще нет такой базы данных на все зарубежные паспорта граждан всех стран мира - это тебе пригрезилось. Ну и самое смешное - если уж взламывают базы госструктур, то что мешает изменить хакерским путем данные на того или иного человека, путем изменения информации о нём. Чем шире используют базы, тем труднее их защищать и мы это знаем по нашему рынку, где можно купить все что хочешь на наших граждан.

U235>И что? В чем проблема? Если в передаче цифр,

Да в том, что даже в наших армейских таблицах низового звена запрещают использовать сдвоенные цифры, а цифры в координатной сетки могут меняться. Так что ты какой-то древний экземпляр подсунул - впрочем ты же кроме художественных книг ничего не читал...

U235> Ты споришь с выдуманными тараканами в твоей голове. Ткни пальцем, где я написал, что такие средства не используются.

Пошли виляния филеем. Впрочем тараканов ты здесь столько подкидывал, что по каждому из них я давать ответ не буду, а ограничусь выборкой.

U235>ибо, как ты сам говорил, - надежность превыше всего и ключи должны иметь возможность быть быстро и надежно уничтожены даже без применения спецтехники. Это твой фейл, отвертеться от которого тебе не удастся.

Это штатное спецсредство, которое разработали много десятилетий назад - врубится в это можешь, раз ничего об этом не слышал раньше? Оно достаточно компактное и надежное для любых посольств.

U235> Даже современный бытовой компьютер прогонит всю гамму с компакт-диска по зашифрованному сообщению, причем с автоматическим анализом на смысл и статистику получаемых сообщений, быстрее, чем этот диск будет читаться оптическим приводом

.

.Ты сначала найди этот диск. А потом на нем найди используемый участок, и сколько их выборочно было использовано. Мощностей компьютеров не хватит даже для анализа одного агентурного сообщения.

U235>Если известен диск, но неизвестен участок использовавшийся для шифрования, то даже на бытовом компьютере расшифровка займет считанные минуты.

Откуда он тебе известен - придумай что-нибудь правдоподобное.

U235>Это тебе не флешка.

Между флешком и диском никакой разницы нет, как и например с художественной книгой, в принципе использования накопленной там информации для шифрования.

U235> Ну и самое главное: все эти ухищрения не лечат главного: статистической упорядоченности текстов, музыки и даже видео и графики с компакт дисков.

Ты видимо так и не въедешь, что само кодирование уничтожает все возможные варианты осмысленного подбора. И где тебя учили - просто дикие представления...

ccsr>> Ты сначала найди тот диск из миллиардов выпущенных

U235> Изданий дисков куда меньше миллиардов

Если учесть все, начиная от массовых и кончая небольшими тиражами, то их будет очень много. Но самое главное ты так и не понял, что можно на свой диск записать какой-нибудь видеофайл из того же ютуба, а по окончании работы просто выкинуть или уничтожить его. А ты будешь сортировать все выпущенные диски до опупения, и никогда не поймешь, что даже текст в интернет-издании какой-нибудь газетенки можно также использовать для шифрования кодированного сообщения.

U235> Этот древний метод канул в лету с появлением мощных компьютеров, позволяющих щелкать такие шифры как орешки анализом статистики, а то и прямым подбором гаммы. Поэтому повторять эти методы сегодня крайне не рекомендуется: сломают, причем достаточно быстро. Но ты этого явно не понимаешь.

Это ты не понимаешь, что предварительно закодированное сообщение, даже если одноразовый шифр взломают, все равно не удастся полностью расшифровать из-за отсутствия кодировочной таблицы.

U235> Если агент попал под слежку, то наружка что-ли по-твоему будет столь стыдливой,

Ты сначала его найди, а потом будешь рассуждать. Кстати, Зорге работал в Японии и был разоблачен, но никто до сих пор не знает те, как минимум две агентурные группы, которые работали одновременно с ним против Японии в интересах ГРУ. Появилась информация о них, но лишь в воспоминаниях некоторых ветеранов.

U235> И какую кодировочную таблицу ты собрался выучить? Ты вручную будешь последовательность битов с компакт-диска переставлять?

Обычную

U235> Кстати есть и еще один ньюанс: шифрование по компакт-диску можно вести только на компьютере, а ОС Windows имеет очень нехорошую привычку хранить неопределенное время в кеше на жестком диске всю обрабатывавшуюся на компьютере информацию, в том числе и использованные для шифрования гаммы.

Без всяких нюансов - берется цифровой вид используемого участка, и без всякого компьютера ВРУЧНУЮ суммируется с закодированным текстом, а уже полученный результат отправляется через интернет на какой-то почтовый ящик. И ты никогда не вскроешь ни участок, ни саму кодировочную таблицу простым перебором.

U235> Для этого еще надо знать, что тайник вскрывался. Да и вскрыть могут не тайник вовсе, а архив с шифрблокнотами в самой стране.

И как это ты себе представляешь, зная жесткие требования ФСБ к этому делу?

U235>Даже после длительного перерыва связи с агентом первым делом, как только появляется возможность, ему передают новый шифрблокнот, ибо старый считается устаревшим и не вполне надежным.

Не фантазируй так пошло - тайник и делают для тех случаев, когда невозможно передать технику и шифры из-за жесткого контрразведывательного режима, а у агента все изъяли и он еще может работать.

U235>Ерунду опять говоришь. Нет никакой гарантии, что полностью самодельный паспорт будет идентичен натуральному, равно как и нет гарантии, что не обнаружится переделка документа.

Это ты ерунду говоришь, потому что не знаешь, что иностранные документы специально доставались, чтобы понять все приемы их защиты и при изготовлении все повторить.

U235>Средства защиты бланков не лохи придумывают. Но самое хреновое - что этого документа не будет в базах данных.

Пока еще нет такой базы данных на все зарубежные паспорта граждан всех стран мира - это тебе пригрезилось. Ну и самое смешное - если уж взламывают базы госструктур, то что мешает изменить хакерским путем данные на того или иного человека, путем изменения информации о нём. Чем шире используют базы, тем труднее их защищать и мы это знаем по нашему рынку, где можно купить все что хочешь на наших граждан.

U235>И что? В чем проблема? Если в передаче цифр,

Да в том, что даже в наших армейских таблицах низового звена запрещают использовать сдвоенные цифры, а цифры в координатной сетки могут меняться. Так что ты какой-то древний экземпляр подсунул - впрочем ты же кроме художественных книг ничего не читал...

ccsr> Ты видимо так и не въедешь, что само кодирование уничтожает все возможные варианты осмысленного подбора. И где тебя учили - просто дикие представления...

Неверно. Чтобы не лезть в дебри, повторюсь: DVD сломали именно осмысленным подбором. 0x00 0x00 0x01 0xba ...

Далее надо перебрать очень немного (256) вариантов. Ну и все возможные начальные позиции кода, их всего около двух тысяч (размер блока). Доли секунды.

Неверно. Чтобы не лезть в дебри, повторюсь: DVD сломали именно осмысленным подбором. 0x00 0x00 0x01 0xba ...

Далее надо перебрать очень немного (256) вариантов. Ну и все возможные начальные позиции кода, их всего около двух тысяч (размер блока). Доли секунды.

ccsr> U235>Средства защиты бланков не лохи придумывают. Но самое хреновое - что этого документа не будет в базах данных.

ccsr> Пока еще нет такой базы данных на все зарубежные паспорта граждан всех стран мира - это тебе пригрезилось.

А и не надо единой - достаточно что бы в каждой стране, например ЕС, у каждой национальной полиции была своя, с возможностью оперативного обращения другой страны шенгена. Не вижу ничего сверхестественного в этом и скорее всего это уже реализовано и работает.

ccsr> Ну и самое смешное - если уж взламывают базы госструктур, то что мешает изменить хакерским путем данные на того или иного человека, путем изменения информации о нём. Чем шире используют базы, тем труднее их защищать и мы это знаем по нашему рынку, где можно купить все что хочешь на наших граждан.

Имхо дешевый довод. Во многих случаях, реально взломать на западе например, произвольный банковский код, получалось при некоторой, скажем там "помощи" изнутри банка. Поэтому часто показываемый эпизод, например, в западных фильмах, как красотка с 5-м номером за пару минут перебором ломает код доступа к базе ЦРУ / АНБ, вызывает просто антипатию к фильму, бо это есть лапша в кристальном виде. Такие базы в жизни достаточно хорошо защищены и имеют многие уровни защиты, постоянно совершенствуются и в реале сломать их, действуя только снаружи, практически невозможно.

ccsr> Пока еще нет такой базы данных на все зарубежные паспорта граждан всех стран мира - это тебе пригрезилось.

А и не надо единой - достаточно что бы в каждой стране, например ЕС, у каждой национальной полиции была своя, с возможностью оперативного обращения другой страны шенгена. Не вижу ничего сверхестественного в этом и скорее всего это уже реализовано и работает.

ccsr> Ну и самое смешное - если уж взламывают базы госструктур, то что мешает изменить хакерским путем данные на того или иного человека, путем изменения информации о нём. Чем шире используют базы, тем труднее их защищать и мы это знаем по нашему рынку, где можно купить все что хочешь на наших граждан.

Имхо дешевый довод. Во многих случаях, реально взломать на западе например, произвольный банковский код, получалось при некоторой, скажем там "помощи" изнутри банка. Поэтому часто показываемый эпизод, например, в западных фильмах, как красотка с 5-м номером за пару минут перебором ломает код доступа к базе ЦРУ / АНБ, вызывает просто антипатию к фильму, бо это есть лапша в кристальном виде. Такие базы в жизни достаточно хорошо защищены и имеют многие уровни защиты, постоянно совершенствуются и в реале сломать их, действуя только снаружи, практически невозможно.

U235>> Если агент попал под слежку, то наружка что-ли по-твоему будет столь стыдливой,

ccsr> Ты сначала его найди, а потом будешь рассуждать. Кстати, Зорге работал в Японии и был разоблачен, но никто до сих пор не знает те, как минимум две агентурные группы, которые работали одновременно с ним против Японии в интересах ГРУ. Появилась информация о них, но лишь в воспоминаниях некоторых ветеранов.

И че. У Зорге был реально высокий уровень источников информации. Полулегендарные группы ГРУ могли просто в порту смотреть кто там приплыл-отплыл или метео гнать. Ни к селу ни к городу этот пример.

ccsr> Это ты ерунду говоришь, потому что не знаешь, что иностранные документы специально доставались, чтобы понять все приемы их защиты и при изготовлении все повторить.

И доставались и просто копировались чтобы актуализировать подписи и печати должн лиц

ccsr> U235>Средства защиты бланков не лохи придумывают. Но самое хреновое - что этого документа не будет в базах данных.

ccsr> Пока еще нет такой базы данных на все зарубежные паспорта граждан всех стран мира - это тебе пригрезилось. Ну и самое смешное - если уж взламывают базы госструктур, то что мешает изменить хакерским путем данные на того или иного человека, путем изменения информации о нём. Чем шире используют базы, тем труднее их защищать и мы это знаем по нашему рынку, где можно купить все что хочешь на наших граждан.

На сами бланки папортов всех стран мира - есть К пример АО "Эскорт-Центр"

К пример АО "Эскорт-Центр"

ccsr> Ты сначала его найди, а потом будешь рассуждать. Кстати, Зорге работал в Японии и был разоблачен, но никто до сих пор не знает те, как минимум две агентурные группы, которые работали одновременно с ним против Японии в интересах ГРУ. Появилась информация о них, но лишь в воспоминаниях некоторых ветеранов.

И че. У Зорге был реально высокий уровень источников информации. Полулегендарные группы ГРУ могли просто в порту смотреть кто там приплыл-отплыл или метео гнать. Ни к селу ни к городу этот пример.

ccsr> Это ты ерунду говоришь, потому что не знаешь, что иностранные документы специально доставались, чтобы понять все приемы их защиты и при изготовлении все повторить.

И доставались и просто копировались чтобы актуализировать подписи и печати должн лиц

ccsr> U235>Средства защиты бланков не лохи придумывают. Но самое хреновое - что этого документа не будет в базах данных.

ccsr> Пока еще нет такой базы данных на все зарубежные паспорта граждан всех стран мира - это тебе пригрезилось. Ну и самое смешное - если уж взламывают базы госструктур, то что мешает изменить хакерским путем данные на того или иного человека, путем изменения информации о нём. Чем шире используют базы, тем труднее их защищать и мы это знаем по нашему рынку, где можно купить все что хочешь на наших граждан.

На сами бланки папортов всех стран мира - есть

К пример АО "Эскорт-Центр"

К пример АО "Эскорт-Центр"

dmirg78:

предупреждение (+1) по категории «Оверквотинг[п.15]»

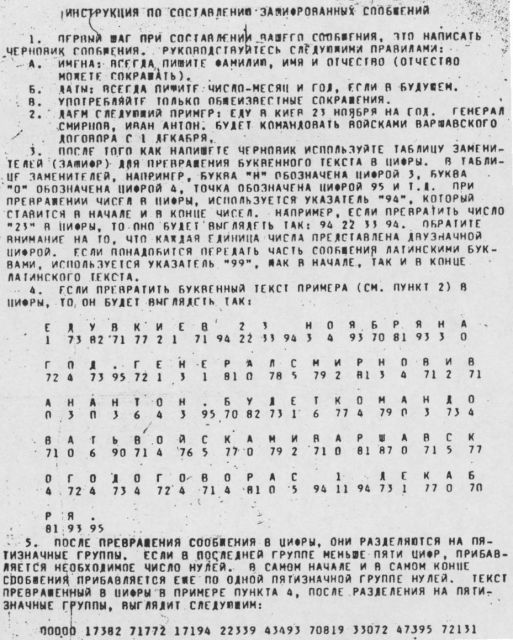

ccsr> Это ты не понимаешь, что предварительно закодированное сообщение, даже если одноразовый шифр взломают, все равно не удастся полностью расшифровать из-за отсутствия кодировочной таблицы.

Ты про эту таблицу?

Не, ну вы все видели? Человек всерьез верит, в стойкость шифра простой одноалфавитной замены, но при этом выставляет себя как знатока криптографии

Данный шифр сам по себе не обладал сильной стойкостью даже в докомпьютерную эпоху, поэтому и не использовался никогда самостоятельно, а уж в компьютерную эпоху этот шифр ломается за секунды, если не за доли секунд. Начать хотя б с того, что имеется всего C103 = 120 вариантов разбиения цифрового текста на однозначные и двузначные символы. В одном из этих 120 вариантов разбитый на элементы текст полностью повторит статистику русского языка. Это легко доступно даже ручному, не то что компьютерному, перебору

Ты про эту таблицу?

Не, ну вы все видели? Человек всерьез верит, в стойкость шифра простой одноалфавитной замены, но при этом выставляет себя как знатока криптографии

Данный шифр сам по себе не обладал сильной стойкостью даже в докомпьютерную эпоху, поэтому и не использовался никогда самостоятельно, а уж в компьютерную эпоху этот шифр ломается за секунды, если не за доли секунд. Начать хотя б с того, что имеется всего C103 = 120 вариантов разбиения цифрового текста на однозначные и двузначные символы. В одном из этих 120 вариантов разбитый на элементы текст полностью повторит статистику русского языка. Это легко доступно даже ручному, не то что компьютерному, перебору

U235> Это легко доступно даже ручному, не то что компьютерному, перебору

Ну дык. "Пляшущие человечки" как раз про это. Я уж не говорю про необходимость умышленного зашумления, чем и является гаммирование. И перестановки. И сокрытия факта передачи информации методом непрерывной передачи чего-нибудь.

Американцы один раз так наших с НГ поздравляли Вставили поздравление вместо куска шумовой кодовой последовательности.

Вставили поздравление вместо куска шумовой кодовой последовательности.

Ну дык. "Пляшущие человечки" как раз про это. Я уж не говорю про необходимость умышленного зашумления, чем и является гаммирование. И перестановки. И сокрытия факта передачи информации методом непрерывной передачи чего-нибудь.

Американцы один раз так наших с НГ поздравляли

Вставили поздравление вместо куска шумовой кодовой последовательности.

Вставили поздравление вместо куска шумовой кодовой последовательности.

ccsr>> Это ты не понимаешь, что предварительно закодированное сообщение, даже если одноразовый шифр взломают, все равно не удастся полностью расшифровать из-за отсутствия кодировочной таблицы.

U235> Ты про эту таблицу?

U235> Объект bors_image_autothumb bors_image_autothumb

U235> Не, ну вы все видели? Человек всерьез верит, в стойкость шифра простой одноалфавитной замены, но при этом выставляет себя как знатока криптографии

Ты еще более безграмотен чем я думал, и до сих пор не знаешь чем кодировочная таблица отличается от ключевых документов. Как говорится, приехали - дальше с тобой что-либо обсуждать просто бессмысленно, раз ты не понимаешь, что на закодированное сообщение накладывается шифрограмма, после чего его уже ничем не вскрыть.

Изучай на досуге как все это делалось еще до войны:

Андрей Синельников

ШИФРЫ СОВЕТСКОЙ РАЗВЕДКИ

U235> Данный шифр сам по себе не обладал сильной стойкостью даже в докомпьютерную эпоху, поэтому и не использовался никогда самостоятельно, а уж в компьютерную эпоху этот шифр ломается за секунды, если не за доли секунд. Начать хотя б с того, что имеется всего C103 = 120 вариантов разбиения цифрового текста на однозначные и двузначные символы. В одном из этих 120 вариантов разбитый на элементы текст полностью повторит статистику русского языка. Это легко доступно даже ручному, не то что компьютерному, перебору

Эти сказки будешь рассказывать в детском саду - до сих пор кодировочные таблицы ГШ времен войны нигде не публиковали, хотя уже выложили многие шифровки.

U235> Ты про эту таблицу?

U235> Объект bors_image_autothumb bors_image_autothumb

U235> Не, ну вы все видели? Человек всерьез верит, в стойкость шифра простой одноалфавитной замены, но при этом выставляет себя как знатока криптографии

Ты еще более безграмотен чем я думал, и до сих пор не знаешь чем кодировочная таблица отличается от ключевых документов. Как говорится, приехали - дальше с тобой что-либо обсуждать просто бессмысленно, раз ты не понимаешь, что на закодированное сообщение накладывается шифрограмма, после чего его уже ничем не вскрыть.

Изучай на досуге как все это делалось еще до войны:

Понять систему его построения нетрудно. В верхней строке мы видим наиболее встречаемые в английском языке буквы, которым даны цифровые обозначения от 0 до 7. В две оставшиеся строки выписаны по порядку остальные буквы из таблицы «SUBWAY» (то же сверху вниз). Они получают обозначения в виде двоичных чисел от 80 до 99. Как видно, в верхней строке конечные клетки под номерами 8 и 9 пустые. Эти цифры становятся номерами строк в ключевой таблице. Таким образом, здесь мы имеем воплощение идеи так называемого пропорционального шифра, позволяющее резко уменьшить количество входящих в шифрограмму знаков. В зависимости от размера текста это сокращение доходило до 30%. А это было очень важно для облегчения самого процесса шифровки, затруднения возможной дешифровки противником и уменьшения времени передачи радиограмм. Отделение же в тексте однозначных знаков от двузначных (конечно, при знании кодовой таблицы) не представляет никаких трудностей. Это была великолепная идея неизвестного нам советского криптолога, нашедшая затем в мировой криптографии широкое распространение.

Предположим, нужно зашифровать следующую телеграмму на немецком языке: «DAL. DER SOWJETISCHE FERNE OSTEN KANN ALS SICHER VOR EINEM ANGRIFF JAPANS ERACHTET WERDEN. RAMSAY» [DAL. Советский Дальний Восток может не опасаться нападения Японии. Рамзай.] Каждая радиограмма разведчиков начиналась их «обратным адресом»: DAL. Это были начальные буквы географического названия Дальний Восток. Заменяя буквы, знаки препинания и добавляя разделитель согласно квадратного шифра Зорге, получим:

.....

Имея ввиду, что шифротекст разведчики разбивали на 5-ти значные группы, последние цифры криптограммы или дополняли до полной пятёрки нулями, или просто удаляли.

Здесь мы подошли к главному секрету Рамзая. Первоначальная шифровка текста далее перекодировалась методом наложения на него бесконечной одноразовой цифровой гаммы по модулю 10. Способ получения её мог быть абсолютно разным: начиная от использования так называемых одноразовых шифровальных блокнотов до преобразования букв определенного книжного текста в цифры. И тот, и другой способ имели в разведке самое широкое применение и мы это еще увидим. Но для Зорге задачу значительно упростили. В качестве шифровальной книги был выбран толстенный «Немецкий статистический ежегодник за 1935 год», состоящий из сотен числовых таблиц, из которых наугад и выбиралась требуемые гаммы.

Предполагалось, что наличие у разведчиков в Японии подобного справочника никак не могло навести на подозрения. Ведь Р. Зорге был известным немецким журналистом, а его главный помощник и радист М. Клаузен – бизнесменом. Конечно, цифровые последовательности, получаемые с помощью этих таблиц, не были достаточно равномерными. В них неизбежно преобладали некоторые цифры, что вело к их повторению. Тем не менее, такие гаммы имели достаточное разнообразие, и никогда не были успешно преодолены вражескими криптоаналитиками.

Андрей Синельников

ШИФРЫ СОВЕТСКОЙ РАЗВЕДКИ

U235> Данный шифр сам по себе не обладал сильной стойкостью даже в докомпьютерную эпоху, поэтому и не использовался никогда самостоятельно, а уж в компьютерную эпоху этот шифр ломается за секунды, если не за доли секунд. Начать хотя б с того, что имеется всего C103 = 120 вариантов разбиения цифрового текста на однозначные и двузначные символы. В одном из этих 120 вариантов разбитый на элементы текст полностью повторит статистику русского языка. Это легко доступно даже ручному, не то что компьютерному, перебору

Эти сказки будешь рассказывать в детском саду - до сих пор кодировочные таблицы ГШ времен войны нигде не публиковали, хотя уже выложили многие шифровки.

ccsr>> Ты видимо так и не въедешь, что само кодирование уничтожает все возможные варианты осмысленного подбора. И где тебя учили - просто дикие представления...

Sandro> Неверно. Чтобы не лезть в дебри, повторюсь: DVD сломали именно осмысленным подбором. 0x00 0x00 0x01 0xba ...

Не совсем понятно как вы можете понять какую часть из записанной на диск информации будут использовать, если учесть что вы не знаете ни самого диска, ни какая информация будет с него использоваться, и как будет она обработана перед началом наложения на ЗАКОДИРОВАННОЕ сообщение. Алгоритм розыска такого диска можете сообщить, если вам неизвестен ни агент, ни место его нахождения, ни активность его работы и еще много неясностей чем он вообще пользуется.

Sandro> Далее надо перебрать очень немного (256) вариантов. Ну и все возможные начальные позиции кода, их всего около двух тысяч (размер блока). Доли секунды.

Я вам дам текст с одного из дисков, который может использоваться для шифрования. Ваша задача найти этот диск, не зная что именно этот участок текста, условно говоря, используется для шифрования, хотя надо понимать, что можно с этого диска использовать совершенно другие участки, а не самые распространенные по смысловому восприятию:

Попробуйте найти этот диск даже не за доли секунды и сообщить его название...

Sandro> Неверно. Чтобы не лезть в дебри, повторюсь: DVD сломали именно осмысленным подбором. 0x00 0x00 0x01 0xba ...

Не совсем понятно как вы можете понять какую часть из записанной на диск информации будут использовать, если учесть что вы не знаете ни самого диска, ни какая информация будет с него использоваться, и как будет она обработана перед началом наложения на ЗАКОДИРОВАННОЕ сообщение. Алгоритм розыска такого диска можете сообщить, если вам неизвестен ни агент, ни место его нахождения, ни активность его работы и еще много неясностей чем он вообще пользуется.

Sandro> Далее надо перебрать очень немного (256) вариантов. Ну и все возможные начальные позиции кода, их всего около двух тысяч (размер блока). Доли секунды.

Я вам дам текст с одного из дисков, который может использоваться для шифрования. Ваша задача найти этот диск, не зная что именно этот участок текста, условно говоря, используется для шифрования, хотя надо понимать, что можно с этого диска использовать совершенно другие участки, а не самые распространенные по смысловому восприятию:

Программа .......... (далее по тексту Программа) является собственностью компании ....... и ее лицензиатов. Исключительные права публикации, тиражирования, распространения и продажи лицензий, в том числе локализованных версий, на Программу принадлежат ........ (далее по тексту Правообладатель).

Попробуйте найти этот диск даже не за доли секунды и сообщить его название...

m.0.> Имхо дешевый довод. Во многих случаях, реально взломать на западе например, произвольный банковский код, получалось при некоторой, скажем там "помощи" изнутри банка. Поэтому часто показываемый эпизод, например, в западных фильмах, как красотка с 5-м номером за пару минут перебором ломает код доступа к базе ЦРУ / АНБ, вызывает просто антипатию к фильму, бо это есть лапша в кристальном виде. Такие базы в жизни достаточно хорошо защищены и имеют многие уровни защиты, постоянно совершенствуются и в реале сломать их, действуя только снаружи, практически невозможно.

Как человек, периодически имеющий дело с реальными проблемами компутерного секурити, замечу: что касается ЦРУ/АНБ - оно, конечно, да (может быть ), но... абсолютное большинство реальных систем уязвимо, даже там, где защита от злоумышленника должна бы быть.

), но... абсолютное большинство реальных систем уязвимо, даже там, где защита от злоумышленника должна бы быть.

Причина этого - тут оффтопик. Она банальна: недостаток и дороговизна спецов по безопасности. Нужно быть реально прошареным человеком, который постоянно следит за новостями в этой сфере, обновлениями и не ленится снова и снова проверять систему. Кормить на полную ставку дорогостаящего спеца могут позволить себе далеко не все, поэтому в большинстве систем уязвимость есть.

Это компенсируется ТОЛЬКО тем, что для удачной атаки тоже нужен хороший спец с кучей времени и терпения. Куча сайтов работает только потому, что их некому ломать... да не то, что ломать, а просто применить уже готовые эксплойты - вон, сколько сайтов на готовых движках. И сколько в тех движках находили дыр...

И брутфорс на 1024 RSA не нужен, и суперкомпутер не нужен.

Как человек, периодически имеющий дело с реальными проблемами компутерного секурити, замечу: что касается ЦРУ/АНБ - оно, конечно, да (может быть

), но... абсолютное большинство реальных систем уязвимо, даже там, где защита от злоумышленника должна бы быть.

), но... абсолютное большинство реальных систем уязвимо, даже там, где защита от злоумышленника должна бы быть.Причина этого - тут оффтопик. Она банальна: недостаток и дороговизна спецов по безопасности. Нужно быть реально прошареным человеком, который постоянно следит за новостями в этой сфере, обновлениями и не ленится снова и снова проверять систему. Кормить на полную ставку дорогостаящего спеца могут позволить себе далеко не все, поэтому в большинстве систем уязвимость есть.

Это компенсируется ТОЛЬКО тем, что для удачной атаки тоже нужен хороший спец с кучей времени и терпения. Куча сайтов работает только потому, что их некому ломать... да не то, что ломать, а просто применить уже готовые эксплойты - вон, сколько сайтов на готовых движках. И сколько в тех движках находили дыр...

И брутфорс на 1024 RSA не нужен, и суперкомпутер не нужен.

- dmirg78 [21.04.2015 21:09]: Предупреждение пользователю: off-topic-off#20.04.15 16:25

Copyright © Balancer 1997..2023

Создано 22.05.2014

Связь с владельцами и администрацией сайта: anonisimov@gmail.com, rwasp1957@yandex.ru и admin@balancer.ru.

Создано 22.05.2014

Связь с владельцами и администрацией сайта: anonisimov@gmail.com, rwasp1957@yandex.ru и admin@balancer.ru.

Android

Android

инфо

инфо инструменты

инструменты

Татарин

Татарин